Bảo mật IoT của bạn: Tại sao tấn công thông minh và phát hiện mối đe dọa nội gián là chìa khóa

- techbeacon.com

- /

- 05.08.2021

- /

- 19924

Điều gì khiến các chuyên gia an ninh mạng thức đêm? Đó luôn là một câu hỏi chưa có lời giải đáp, nhưng gần đây tôi nghĩ rằng có một thứ thực sự có thể giúp bạn yên tâm trong giấc ngủ của mình đó là Internet Vạn Vật (IoT). IoT có thể đưa ra một số thách thức đáng ghờm đối với các chuyên gia bảo mật thông tin.

Cũng như việc chúng tôi truy xuất dữ liệu thời gian thực từ các thiết bị IoT và dựa vào tính chính xác, nó rất là quan trọng để biết rằng các thiết bị đó an toàn và truyền dữ liệu không bị thay đổi. Tuy nhiên, chúng tôi vẫn chưa sẵn sàng để thực sự bảo vệ hàng tỷ thiết bị hiện đang trực tuyến và truyền dữ liệu.

Thêm vào đó, ngày càng nhiều thiết bị được kết nối với đám mây. Đó là nguồn của những mối nguy hiểm. Việc sử dụng trực tiếp dung lượng lưu trữ dựa trên đám mây sẽ khiến có thêm các mục tiêu mới cho các tác nhân đe dọa.

Tệ hơn nữa, trong những năm tới, nhiều thiết bị IoT sẽ được hỗ trợ kết nối với mạng 5G thay vì bộ định tuyến Wi-Fi. Điều đó sẽ khiến các tổ chức khó kiểm soát và dễ bị tấn công hơn.

Những điều này khiến tôi thức đêm. Để ngủ ngon hơn một chút, tôi cần thay đổi cách nghĩ về việc bảo vệ các thiết bị này.

1. Cách tiếp cận hành vi cần thiết

Tôi có một động lực — hoặc có thể nói một sứ mệnh — để thay đổi cách chúng ta nghĩ về an ninh mạng. Đó là một sự thay đổi thực sự từ một chiến lược truyền thống, thường bao gồm phản ứng với các sự kiện và sự cố được hiển thị trên một bảng điều khiển duy nhất. Những sự cố này được xây dựng dựa trên các ứng dụng, trình quản lý danh tính và quyền truy cập vào cơ sở dữ liệu. Tôi tin rằng chúng ta cần chuyển sang một chiến lược nhanh nhẹn hơn.

Các phương pháp tiếp cận thông thường để đối phó với các mối đe dọa an toàn thông tin là không phù hợp khi nói đến IoT. Các tổ chức đã tạo ra các môi trường phân tán nơi mà phần lớn những gì chúng ta cần bảo vệ không nằm trong vòng vây phòng thủ nữa. Nhưng chúng tôi đã không vượt ra ngoài ý tưởng rằng nếu chúng ta có thể xây dựng hàng phòng thủ tốt nhất có thể cho vành đai đó, thì sẽ không có gì xấu có thể xảy ra.

Những gì chúng ta cần là đối phó với các mối đe dọa thông qua phân tích hành vi. Với việc phân tích hành vi, chúng tôi có thể xác định các thiết bị giả mạo, các hành vi tấn công quyền quy cập, chạy ngầm song song hay các sự kiện ra lệnh - kiểm soát phần mềm độc hại và các loại hành vi khác của tác nhân đe dọa.

Trong trường hợp lấy sạch dữ liệu, các hành vi có thể được gắn cờ như gửi một lượng dữ liệu trên mức trung bình của máy đến một đích nhất định hoặc cố gắng thực hiện số lần lọc dữ liệu trên mức trung bình.

Và trong trường hợp đặc quyền leo thang, cảnh báo có thể được thiết lập khi người dùng cố gắng sử dụng dịch vụ hoặc quy trình đặc quyền mà người dùng, máy hoặc bất kỳ ai khác không thường xuyên sử dụng gần đây.

2. Thiếu nhanh nhẹn

Các phương pháp tiếp cận bảo mật thông tin truyền thống cũng thiếu sự nhanh nhạy để đối phó với bề mặt tấn công mở rộng được tạo ra bởi rất nhiều thiết bị IoT. Cách tiếp cận thông thường đối với bảo mật thông tin, những người bảo vệ cố gắng xây dựng sự củng cố tốt nhất có thể xung quanh những dữ liệu quan trọng của họ. Cách tiếp cận đó thiếu tính linh hoạt, bởi vì một khi các bức tường lâu đài bị phá vỡ - và trong thế giới ngày nay, chúng luôn bị phá vỡ - kẻ tấn công có thể tự do di chuyển song song cùng hệ thống.

Ngoài ra, trong khi thông tin có thể chảy tự do trong các bức tường, việc truy cập và di chuyển nó ra bên ngoài các bức tường là rất khó. Đó là vấn đề đặc biệt trong một thế giới mà thông tin cần được chia sẻ ở nhiều vị trí bởi nhiều người và thiết bị khác nhau.

Với cách tiếp cận nhanh nhẹn hơn, dữ liệu quan trọng được lưu giữ trong tầm nhìn rõ ràng - giống như các đồ vật có giá trị được trưng bày trong viện bảo tàng - nhưng quyền truy cập được kiểm soát chặt chẽ và hoạt động xung quanh dữ liệu đã được đóng chặt. Kiểm soát quyền truy cập cho phép một tổ chức thay đổi người dùng hoặc những gì có quyền truy cập vào dữ liệu khi các điều kiện thay đổi. Ví dụ, một người dùng mới sẽ được cấp một số quyền truy cập, và quyền truy cập của nhân viên rời đi sẽ bị thu hồi. Bằng cách giám sát chặt chẽ hoạt động xung quanh tài sản trí tuệ có giá trị, hành vi bất thường có thể bị phát hiện.

Ví dụ: một tài khoản dịch vụ ở Bắc Mỹ có thể được phát hiện đang được sử dụng từ Châu Á. Tài khoản cố gắng truy cập thông tin nhạy cảm mà nó không được phép truy cập, chẳng hạn như số liệu bán hàng, chi phí và kế hoạch thiết kế trong tương lai. Thêm vào đó, nó bắt đầu chạy một máy quét trong nỗ lực để tìm kiếm sự kết nối các cảm biến IoT / SCADA. Tất cả hoạt động đó sẽ bị gắn cờ là hành vi bất thường cần được giám sát ngay lập tức.

3. Thiết bị giám sát

Các công cụ ngày nay cho phép người bảo vệ giám sát hành vi không chỉ của con người mà còn của vạn vật. Chúng tôi nhận thấy rằng các mô hình được phát triển để kiểm soát quyền truy cập của người dùng vào tài nguyên cũng có thể được sử dụng để kiểm soát quyền truy cập của mọi thứ vào tài nguyên, cũng như để lộ ra các thiết bị bị xâm phạm.

Thiết bị có đang phát lệnh bất thường không? Đó có thể là dấu hiệu của sự xâm phạm thiết bị. Vì vậy, cũng có thể tăng đột biến sự bất thường trong các sự kiện xuất phát từ thiết bị hoặc một số lần bất thường thử xác thực không thành công. Các hành vi bất thường khác bao gồm hoạt động của thiết bị vào những thời điểm bất thường, kết nối đến một điểm đến bất thường hoặc số lượng kết nối mạng bất thường.

Khi hành vi thông minh IoT được nhiều tổ chức chấp nhận hơn, họ sẽ được trang bị tốt hơn để ngăn chặn các cuộc tấn công nâng cao và phát hiện các mối đe dọa nội gián. Tôi tin rằng cuối cùng chúng ta đã có giải pháp cho các vấn đề an ninh mạng mà chúng ta đang phải đối mặt. Bây giờ, nó là vấn đề thay đổi tư duy của ngành. Khi chúng ta làm điều đó, chúng ta có thể sẽ được ngủ thoải mái hơn vào ban đêm.

Tin liên quan

Mã hóa là gì?

Mã hóa giúp bảo mật dữ liệu cá nhân của bạn khỏi những con mắt tò mò. Đây là một giải thích cơ bản về cách nó hoạt động của nó.

Chi tiết...

6 ứng dụng cốt lõi này sẽ thay đổi trong Windows 11

Hầu hết các ứng dụng Windows chỉ đơn giản là được cập nhật để trông giống như Windows 11. Nhưng một số cũng nhận được các tính năng mới.

Chi tiết...

Mọi điều cần biết về Windows 10 S

Đầu tháng 5, MiWindows 10 S có đặc điểm nổi bật là không đòi hỏi nhiều về cấu hình phần cứng, tạo điều kiện thuận lợi cho mọi học sinh có được chiếc máy tính Windows đầy đủ chức năng phục vụ học tập.

Chi tiết...

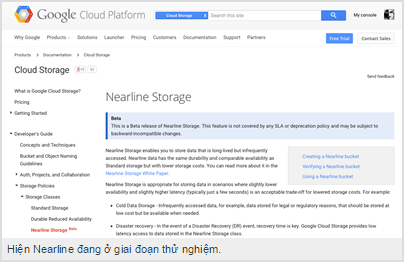

Google và cơ hội từ dịch vụ lưu trữ không giới hạn Nearline Storage

Hồi giữa tháng 3/2015, Google giới thiệu dịch vụ lưu trữ trực tuyến Nearline, thích hợp để lưu dữ liệu khổng lồ, dạng không thể xóa được, mà lưu trên máy tính hay ổ cứng gắn ngoài cũng không xong.

Chi tiết...

Bên cạnh Facebook, Amazon chính là đối thủ mới đáng gờm nhất của Google trong ngành quảng cáo

Trong nhiều năm, các nhà tiếp thị và những người trong ngành đã dự đoán rằng Amazon sẽ trở thành một “thế lực thứ ba” trong ngành quảng cáo.

Chi tiết...

10 tính năng ẩn của các ứng dụng Google Office

Các ứng dụng Google Docs, Google Sheets liên tục được cải tiến và nâng cấp. Đây là 10 tính năng hữu ích được bổ sung gần đây mà có thể nhiều người dùng không biết.

Chi tiết...